Toute personne qui n'a pas passé l'année dernière au fond d'une grotte sait pertinemment que l'Internet industriel des objets (en anglais : Industrial Internet of Things ou IIoT) est à l'origine de la transformation numérique de tous les secteurs verticaux de l'industrie belge. L'IIoT permet aux entreprises de visualiser les performances futures des machines grâce aux analyses prédictives, de réduire les frais généraux grâce à l'automatisation et d'améliorer les processus à la volée grâce à la surveillance à distance. Mais... rien de tout cela n'est possible sans une infrastructure technique fiable basée sur un logiciel IIoT.

Si vous êtes responsable de la mise en œuvre de projets IIoT au sein de votre entreprise, le choix du logiciel IIoT est d'une importance absolument cruciale. Il existe en effet des centaines de plateformes IIoT, chacune d'entre elles étant légèrement différente des autres. Alors comment choisir sans se tromper ? Les conseils suivants aideront tous ceux qui n'ont pas encore effectué cette sélection à se faire une première idée qui les mettra sur la bonne voie. Voici donc 5 critères de base dont vous devez impérativement tenir compte lors du choix de votre plateforme.

5 caractéristiques clés de toute plateforme IIoT

Dans l'idéal, la toute première étape consiste à comprendre les caractéristiques 'non négociables' de toute plateforme IIoT digne de ce nom. Si une plateforme IIoT n'offre pas les caractéristiques clés suivantes, il convient de faire preuve d'une grande prudence.

1. Edge computing / Fog & Cloud

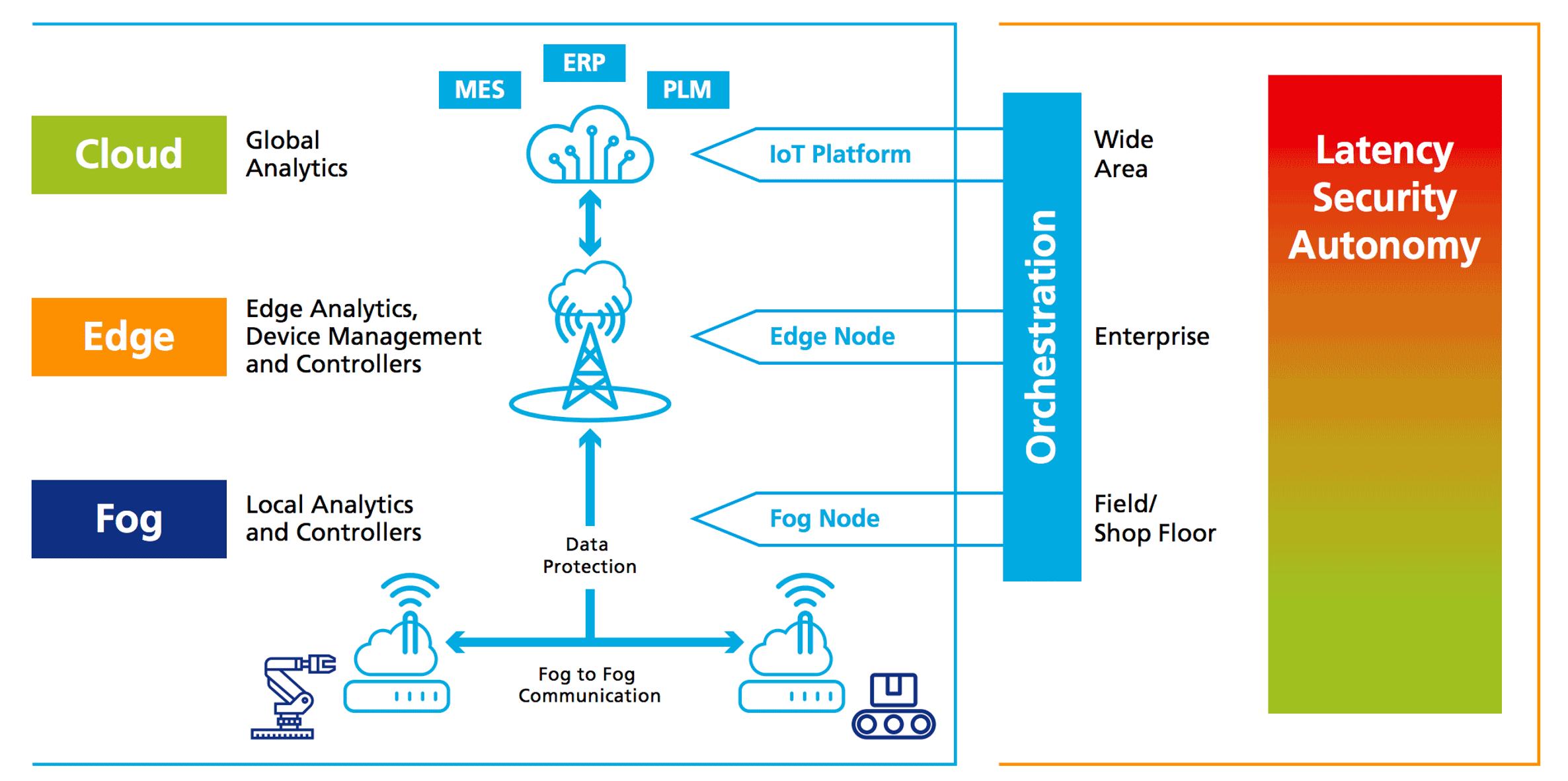

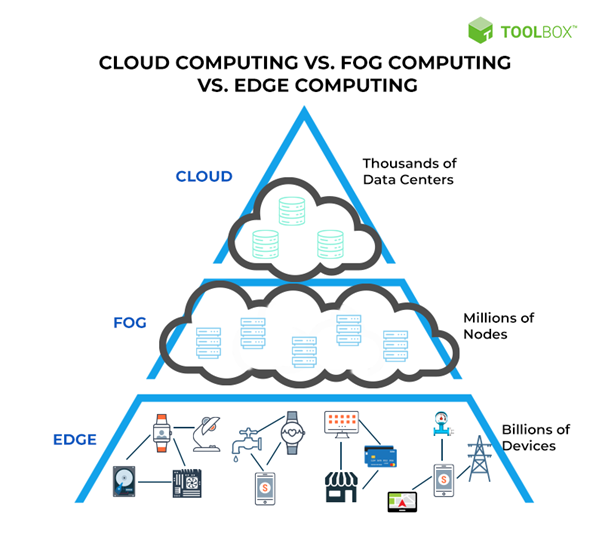

Le terme 'edge computing' fait référence à l'informatique qui consiste à traiter des données aussi près que possible de la source de ces données, de la machine, du dispositif ou de l'action, ce qui inclut naturellement les appareils IoT. Ce type d'informatique est essentiel, car il permet de disposer d'une visibilité en temps réel, quel que soit le nombre d'appareils IoT déployés.

Prenons l'exemple d'un capteur connecté à une machine sur une bande transporteuse, dont les performances peuvent être contrôlées à l'aide de données obtenues à la source. Si un problème est détecté, le capteur peut alerter la maintenance ou arrêter la machine en temps réel. Les données relatives à l'événement peuvent ensuite être envoyées dans le cloud afin de faire l'objet d'une analyse plus approfondie à un stade ultérieur.

Il est souvent question de ce qui fait office d'intermédiaire entre le traitement des données sur place/au plus près des opérations (Edge) et le traitement plus complexe centralisé et à distance dans le Cloud. De nombreux jeux de données volumineux et non structurés sont transférés de la périphérie vers le Cloud, qui est plus vaste et plus puissant, mais le Cloud a lui aussi ses limites. Et c'est donc là qu'intervient le Fog Computing !

Le Fog computing est une couche informatique qui se situe entre l'Edge computing et le Cloud computing. La périphérie (Edge) génère beaucoup de données provenant des machines – données qu'elle envoie généralement par jeux volumineux dans le Cloud. Le Fog constitue ici un point intermédiaire où ces données sont d'abord analysées pour en déterminer la pertinence, puis filtrées, avant d'être envoyées vers le Cloud en vue d'un traitement ultérieur.

2. Gestion des appareils

L'IIoT nécessite l'utilisation d'appareils IoT, notamment des capteurs, des alarmes et autres qui peuvent être situés dans des machines lourdes, sur des véhicules en mouvement ou sur des sites distants. Le logiciel doit offrir des capacités de gestion vous permettant d'accéder à chaque appareil et de le contrôler à distance.

La gestion des appareils à distance vous permet d'envoyer des mises à niveau importantes à vos appareils et de résoudre rapidement les problèmes lorsque ces appareils se retrouvent hors ligne.

3. Apprentissage automatique

La principale caractéristique de l'IIoT est la collecte de données pouvant être utilisées pour améliorer les processus industriels. Cependant, les appareils et les capteurs collectent chaque jour une quantité impressionnante de données. Pour un humain, il est donc tout bonnement impossible d'interpréter cette énorme quantité de données. L'apprentissage automatique (en anglais : machine learning ou ML) prend donc le relais, apprend à reconnaître des modèles au fil du temps et fournit des informations sans avoir besoin d'une intervention humaine.

4. Maintenance prédictive basée sur les données

La maintenance prédictive a recours à des capteurs pour prévoir le moment où la maintenance des équipements industriels sera nécessaire. En prévoyant la maintenance, les entreprises peuvent éviter les coûts liés aux temps d'arrêt non planifiés, s'approvisionner en pièces à temps et prolonger la durée de vie de leurs machines et de leurs actifs.

5. Visualisation des données et rapports en temps réel

La visualisation des données est possible grâce au processus de transformation des données en graphiques. La visualisation permet aux entreprises de visualiser leurs données et d'en extraire des informations pertinentes avec rapidité. Cela se traduit par une plus grande efficacité dans le processus décisionnel. Les plateformes IIoT que vous envisagez de retenir doivent également inclure des outils de création de rapports fiables, permettant notamment la création de rapports intégrés et personnalisables.

Autres considérations importantes relatives aux logiciels IIoT - Cloud/Edge/Fog

Comme pour tout autre processus d'implémentation de logiciels, vous devez tenir compte de la facilité d'utilisation de la plateforme. Le logiciel que vous choisissez doit être intuitif, et sa courbe d'apprentissage doit être courte. Vous devez en outre vous assurer que la plateforme est compatible avec la technologie que vous utilisez actuellement. Elle doit notamment pouvoir être intégrée de manière parfaitement transparente dans vos systèmes existants. Une autre considération importante est l'évolutivité. La plateforme IIoT doit être évolutive à mesure que vous y ajoutez des appareils et des utilisateurs. De plus, vous devez privilégier un logiciel IIoT offrant une excellente sécurité de bout en bout, de manière à pouvoir protéger l'ensemble des utilisateurs et des appareils.