Auteur: Karl D’haveloose

La source des observations dont il sera question dans cet article n'a rien de secret. Bien que nous ne soyons mariés avec personne, le flirt reste toujours autorisé, du moins si le contenu en vaut la peine. J'ai ainsi récemment eu l'occasion de consulter un rapport annuel publié par Fortinet, dont j'ai pu extraire un contenu très instructif, qui vaut clairement la peine d'être lu, surtout lorsque l'on est un CIO ou un directeur d'usine, et que l'on est intéressé par ce que la cybersécurité dans les environnements OT nous réserve pour demain. Votre temps de lecture ? Il sera limité à seulement 5 minutes…

Nous allons ici vous livrer 3 pistes de réflexion qui vous permettront d'aller de l'avant. Premièrement, nous allons voir qui sont de plus en plus souvent les personnes responsables de la cybersécurité dans des environnements OT au sein d'entreprises industrielles. Deuxièmement, nous allons nous intéresser aux types d'incidents qui ont été le plus souvent rapportés. Et enfin, nous allons nous pencher sur les techniques utilisées par les cyberattaquants.

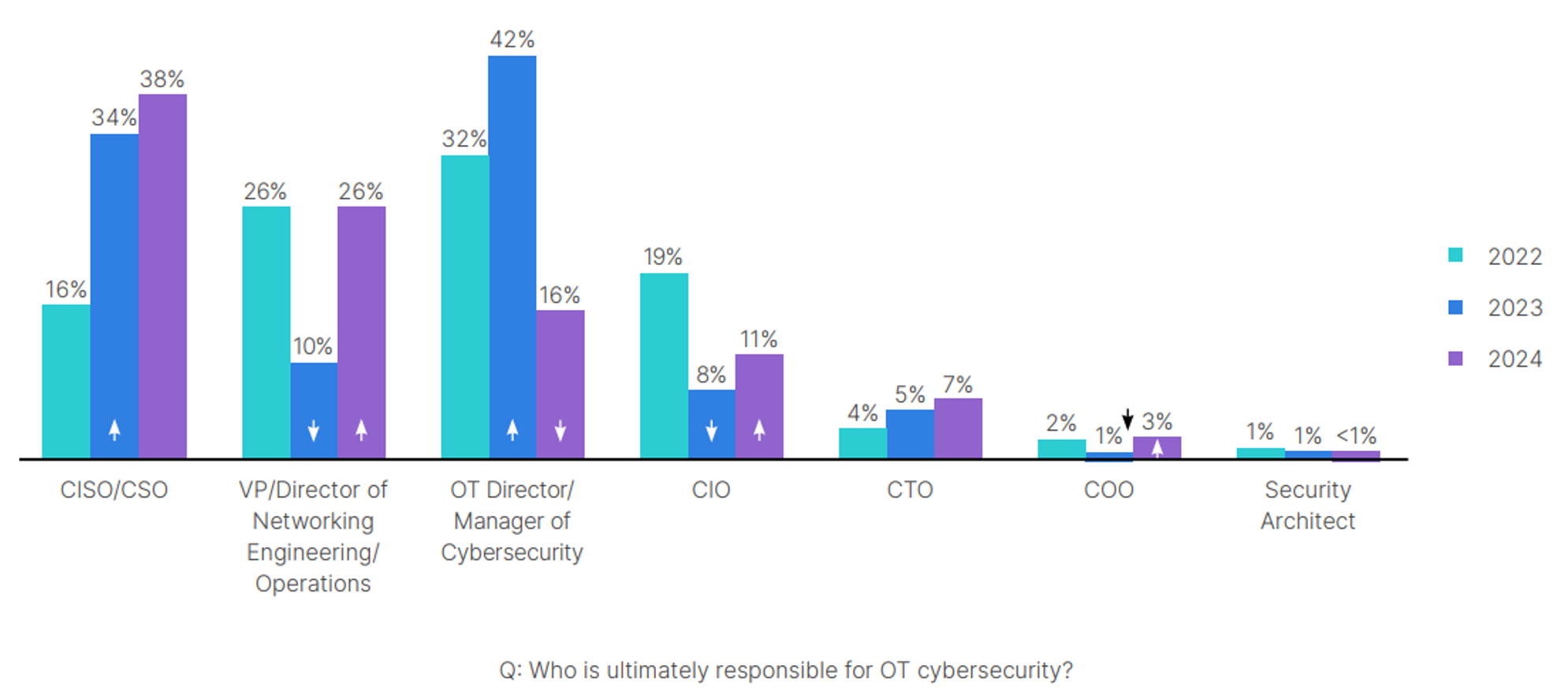

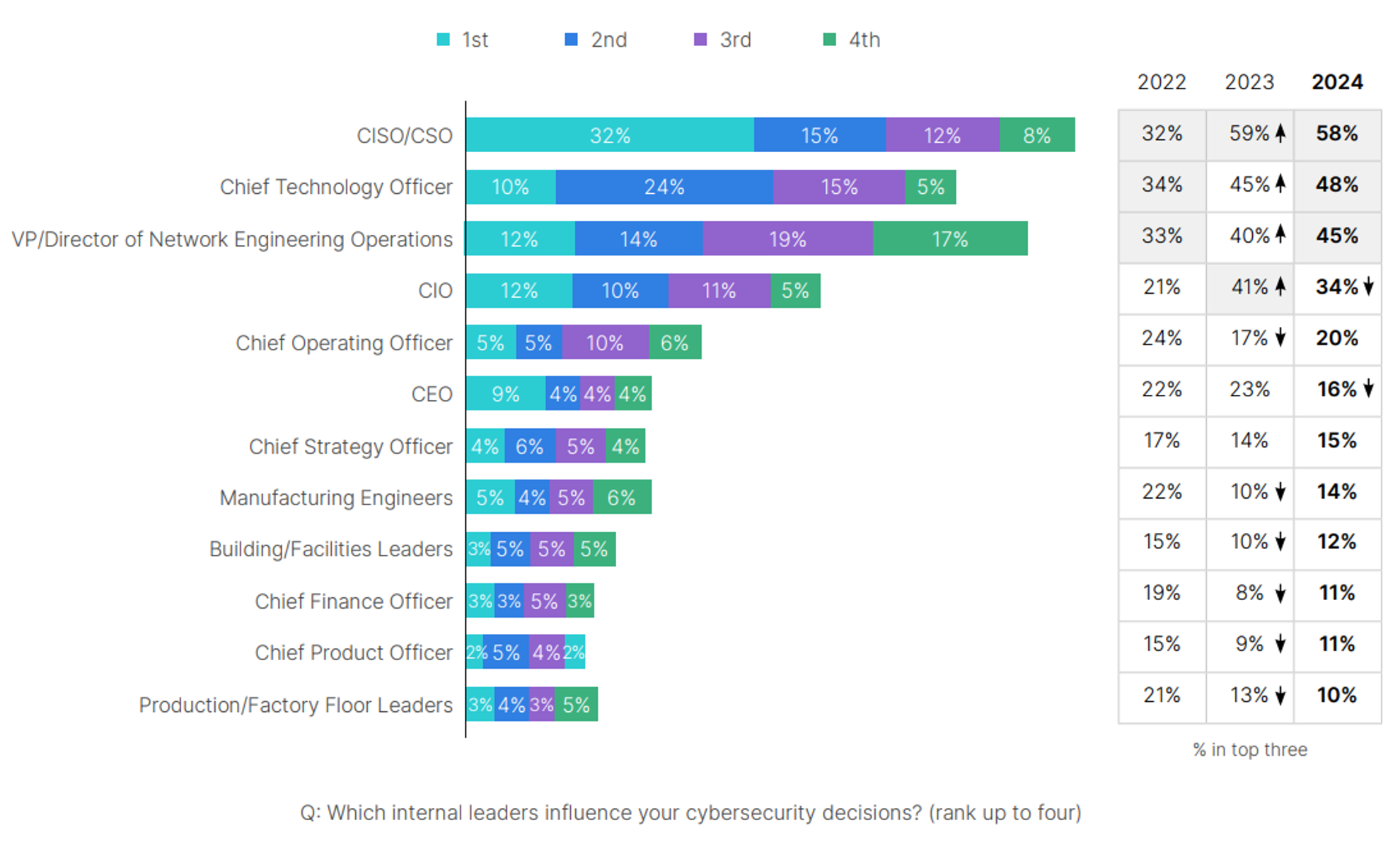

Les responsabilités en matière de gestion de la cybersécurité des environnements OT sont en train de glisser du directeur de la cybersécurité des environnements OT vers le directeur de l'ingénierie/des opérations du réseau et vers le CISO. À mesure que la responsabilité passe du bas de la pyramide hiérarchique aux responsables exécutifs, la sécurité des environnements OT prend de plus en plus d'importance au niveau du conseil d'administration. Nous constatons également une évolution très intéressante des dirigeants internes de haut niveau qui influencent les décisions en matière de cybersécurité : le CIO cède la place au CISO/CSO, au CTO et au VP/directeur des opérations d'ingénierie de réseau.

Source : Fortinet Report 2024

Source : Fortinet Report 2024

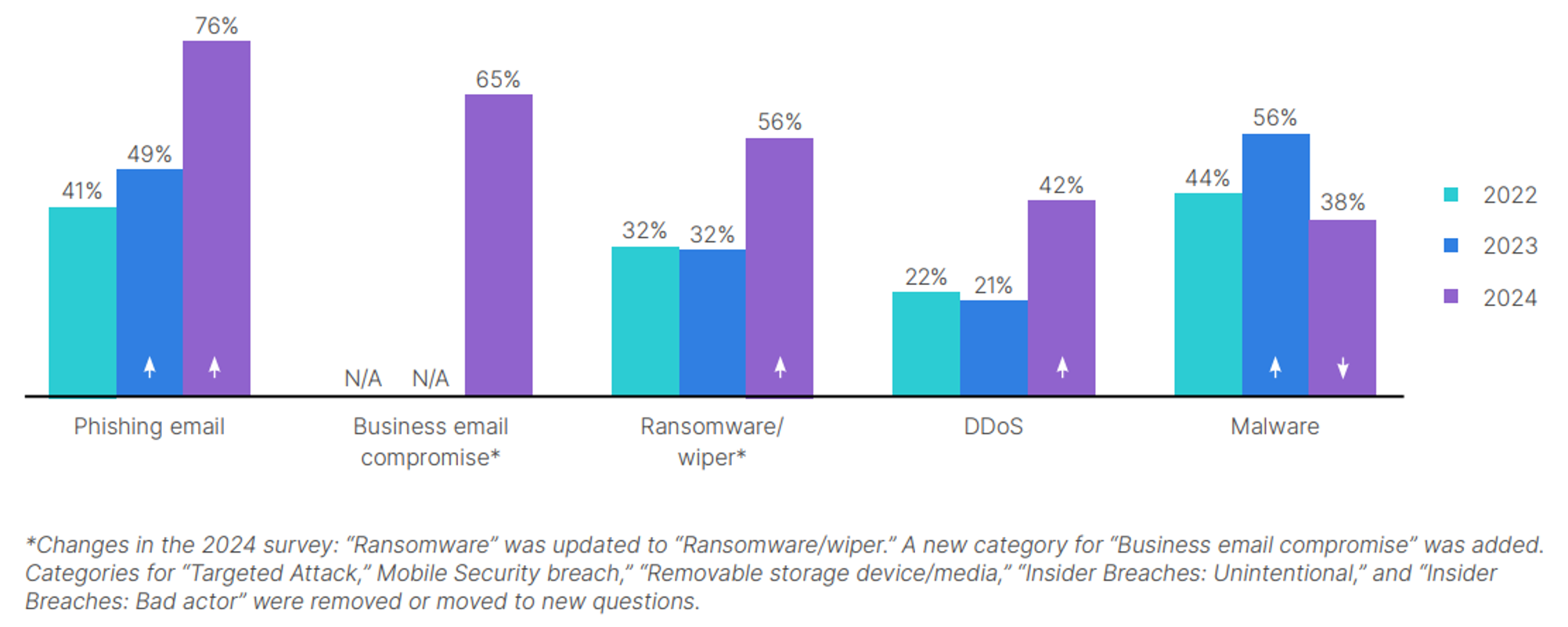

Comme indiqué dans la section 'Critical Insights', les personnes interrogées ont pour cette année fait état d'une augmentation significative du nombre d'intrusions. Lorsqu'on les interroge sur les causes spécifiques sous-jacentes à ces événements, ces personnes indiquent que la plus forte augmentation par rapport à l'année dernière concerne les e-mails de phishing (également appelé hameçonnage), qui ont fait un énorme bond, passant de 49 % à 76 %. Le rapport de 2024 inclut une nouvelle catégorie intitulée 'Business email compromise', qui correspond également à l'une des principales formes d'intrusion (observée dans près de deux tiers des entreprises).

Par ailleurs, les tentatives d'intrusion par le biais de rançongiciels et de wipers ont elles aussi connu un véritable pic d'activité, puisqu'elles touchaient environ un tiers des personnes interrogées en 2023 et plus de la moitié d'entre elles en 2024. Comme FortiGuard Labs l'a récemment rapporté, la quantité de rançongiciels ne diminue pas, les cyberattaquants utilisant des souches de plus en plus sophistiquées et complexes pour s'introduire dans les systèmes des entreprises. Le rapport montre également que les intrusions par attaque DDoS ont doublé par rapport à l'année dernière. Les logiciels malveillants sont la seule catégorie à afficher une régression.

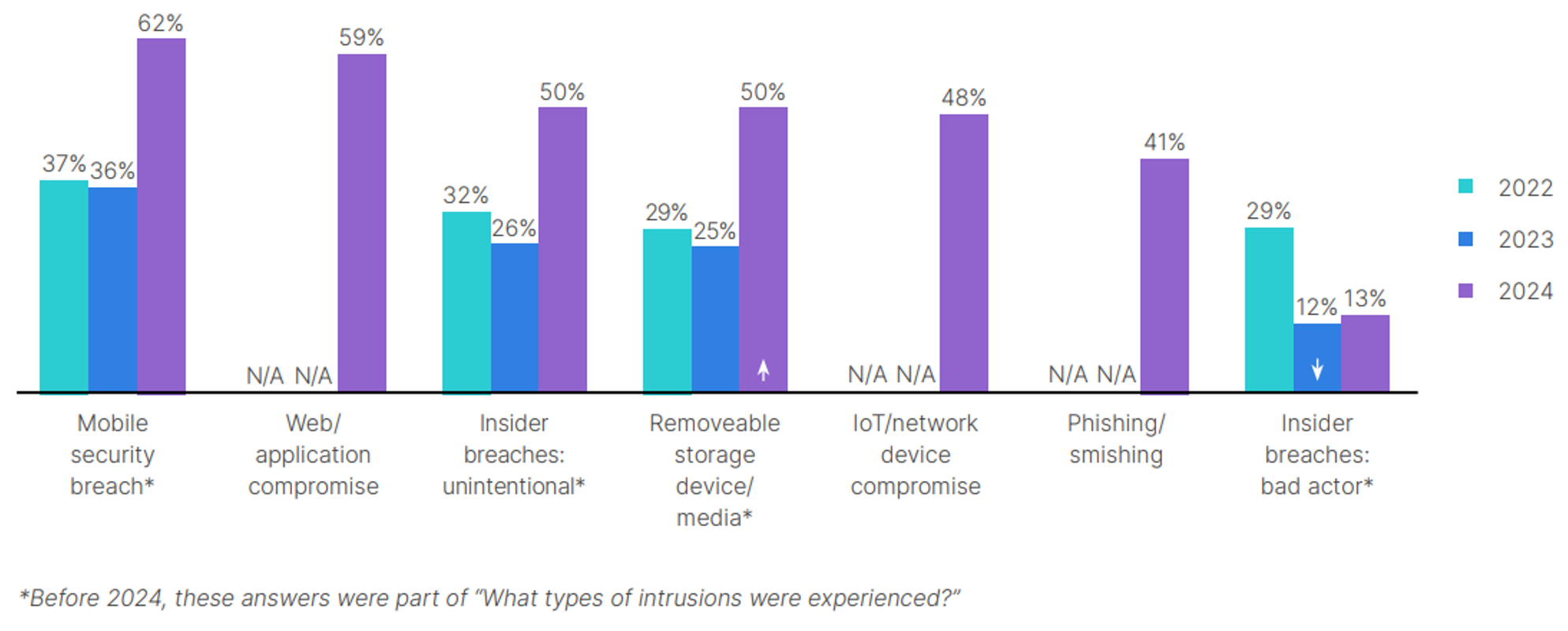

Nous faisons ici une distinction plus claire entre les techniques utilisées par les cyberattaquants et le type d'intrusion. Pour les rapports précédents de Fortinet, la distinction entre le type d'intrusion et la technique utilisée n'était pas prise en compte. Les observations montrent que les toutes sortes de techniques sont utilisées pour commettre les intrusions. Les failles de sécurité mobiles et les compromissions sur le web ont été les plus fréquentes, tandis que les intrusions effectuées par des membres de l'entreprise ont été les moins courantes.

Nous n'avons fait là que vous transmettre ces quelques informations. À vous le loisir d'en discuter plus longuement lors de votre prochaine réunion d'entreprise. Retenez en tout cas qu'un glissement s'opère dans les responsabilités des dirigeants, que les menaces proviennent de plus en plus de connexions externes, propres à votre environnement IIoT, et que le phishing est une fois de plus le numéro un des fauteurs de troubles.