Auteur: Karl D’haveloose

Ondanks de duidelijke voordelen van IIoT verloopt de weg naar volledige integratie niet zonder hordes. De onderling verbonden aard van IIoT-apparaten vormen de ideale toegangspoorten voor cyberinvallen. De essentie van IIoT, gebouwd op openheid en interconnectie, kan paradoxaal genoeg nieuwe kwetsbaarheden blootleggen voor illegale informatievergaring, datalekken en diefstal van intellectueel eigendom. We hadden het al in vorige Industrialnews Monthly-artikels over de convergentie tussen IT en OT in IioT-omgevingen. In de IioT-omgeving gelden gewoon andere regels. Maar praktijk en theorie zijn zoals meestal heel contradictoir.

In de arena van IIoT-risicobeheer en cyberbeveiliging laat de overgrote meerderheid van de organisaties hun spierballen nauwelijks rollen. Ze worden amper voorzien in een beginstadium van IIoT-uitrolscenario’s, waarbij de investeringsbudgetten buitenstromen, de implementaties vorm krijgen en de financiële voordelen nog maar net beginnen te ontkiemen.

Productiebedrijven hebben slechts een matig begrip van IIoT-cyberbeveiliging en zijn nog bezig met het inschatten van de potentiële gevaren, die hun IoT-implementaties kunnen veroorzaken voor hun organisatorische kader. Ze nemen dus ook de tijd niet voor het uitvoeren van systematische (jaarlijkse) IIoT-risicobeoordelingen op het gebied van cyberbeveiliging. In plaats daarvan kiezen ze voor een sporadische aanpak per geval. De implementatie van kritieke beveiligingscontroles voor IoT- implementaties worden slechts met mondjesmaat of helemaal niet uitgevoerd.

Verbazingwekkend is dat gemiddeld 75% van de organisaties nog maar net begonnen is met het inperken van alle risico's van IoT cybersecurity en dat hun inspanningen zich nog in de experimentele of pilotfase bevinden.

9 inzichten, 9 oplossingen

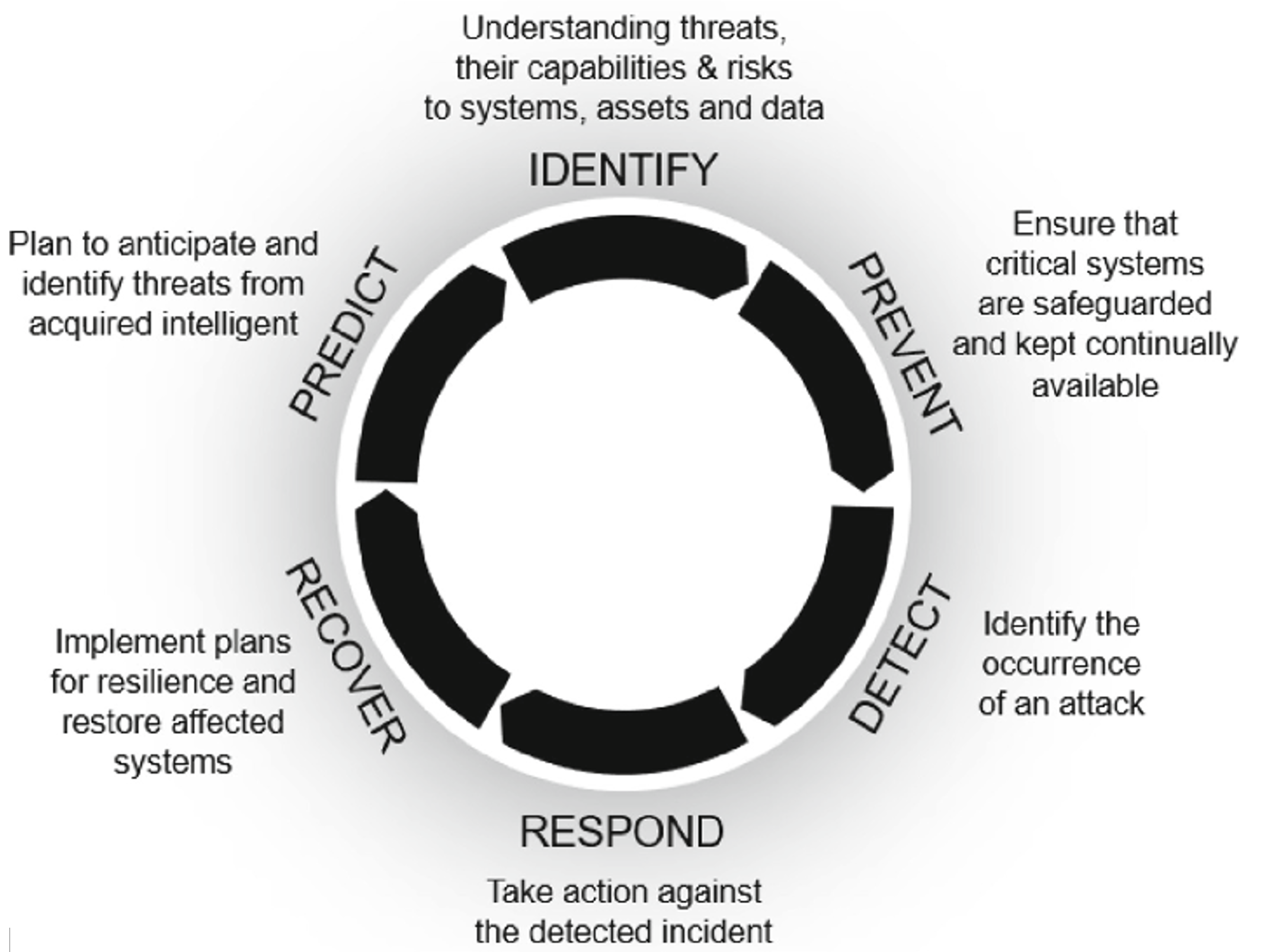

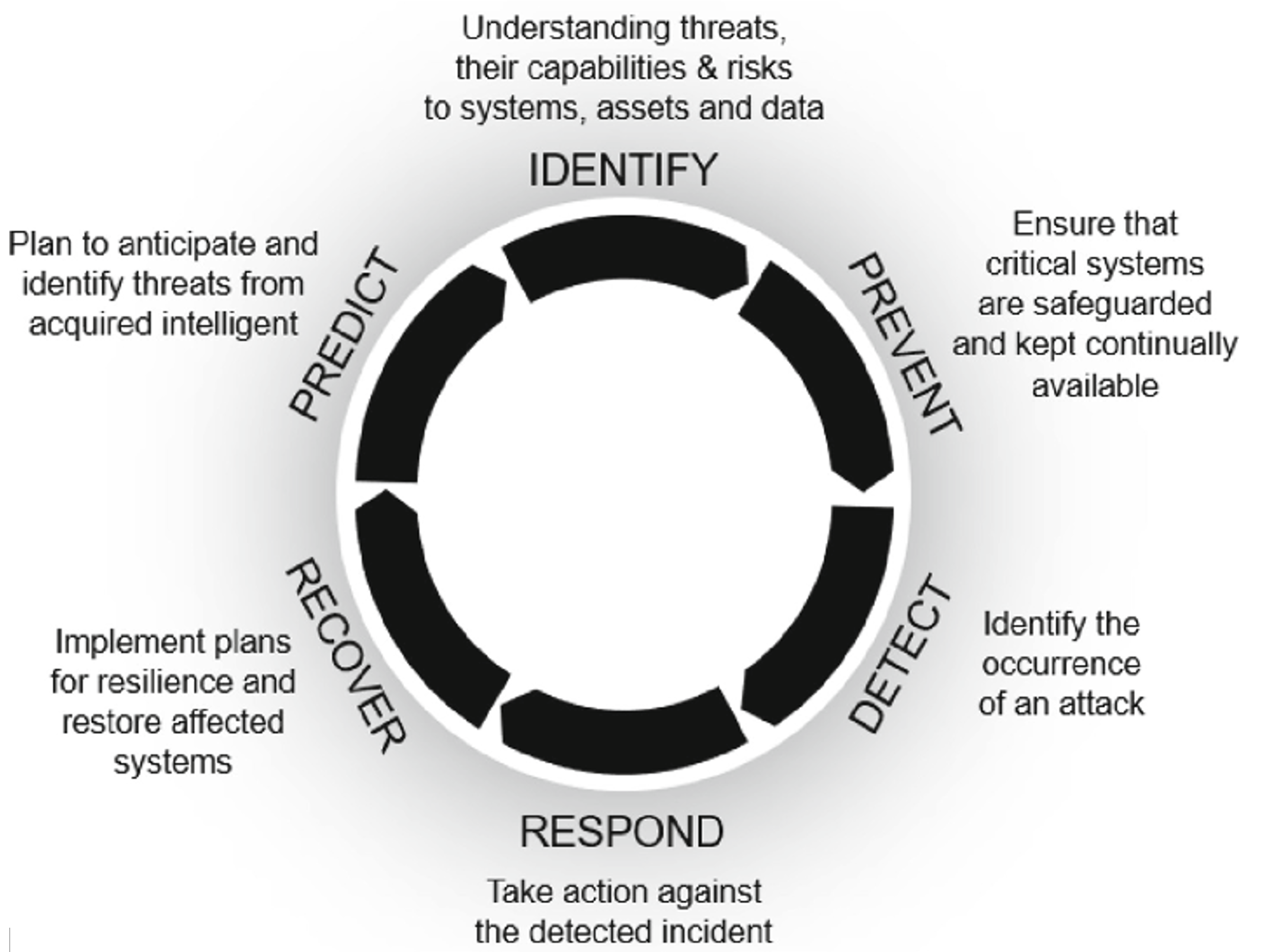

De oplossing? Het is cruciaal om vanaf het begin van elke IIoT-strategie robuuste cyberbeveiligingsprotocollen op te nemen en de principes van secure-by-design na te leven. Daarom even de negen oplossingen, gerangschikt naar de grootte van hun impact:

- Duidelijke SLA's (Service Level Agreements) voor beveiliging en privacy opstellen: Organisaties moeten expliciete SLA’s implementeren, die gericht zijn op gegevensbeveiliging en privacy om cyberbedreigingen tegen te gaan. Belangrijke SLA-gegevens zijn onder meer de ‘responstijd bij incidenten’ en het ‘percentage incidenten gedetecteerd door interne systemen’, waarmee de responstijd en de efficiëntie bij het detecteren van bedreigingen worden bijgehouden.

- Geavanceerde gedragsanalyse opzetten: Organisaties kunnen geavanceerde analyses gebruiken om abnormaal gedrag van apparaten te identificeren, zodat potentiële endpointaanvallen snel kunnen worden opgespoord en beantwoord. Een cruciaal gegevenspunt om bij te houden zou de ‘tijd-tot-detectie-anomalie’ kunnen zijn, waarmee de snelheid van de anomaliedetectie in het gedrag van apparaten wordt gemeten.

- Ingebouwde diagnostiek in apparaten implementeren: Het opnemen van ingebouwde diagnostiek in IIoT-apparaten maakt het mogelijk om storingen als gevolg van defecte onderdelen of pogingen tot sabotage vroegtijdig op te sporen. De belangrijkste metriek om in de gaten te houden zou de ‘Mean Time to Detect (MTTD) Malfunction’ kunnen zijn, die dient als een cruciale determinant van de vaardigheid van het systeem in het snel detecteren van apparaatstoringen of pogingen tot sabotage.

- AI inzetten voor realtime monitoring: De implementatie van AI-gestuurde fraudedetectiesystemen, onderdeel van cognitieve praktijken, helpt bij het identificeren en voorkomen van frauduleuze activiteiten door het onderscheiden van ongebruikelijke gedragspatronen en inconsistenties in gegevens.

- Geautomatiseerd scannen van aangesloten apparaten inzetten: Om de integriteit van het netwerk te waarborgen, moeten geautomatiseerde scansystemen continu de staat van verbonden apparaten controleren en mogelijke kwetsbaarheden of tekenen van inbraak identificeren.

- Privacycontroles voor gebruikers versterken: Het verbeteren van privacycontroles voor IIoT-apparaten helpt bij het beschermen van gebruikersgegevens, het waarborgen van vertrouwelijkheid en daarmee het verminderen van het risico op datalekken. Het implementeren van veilige authenticatiemethoden, zoals sterke wachtwoorden of multifactorauthenticatie (MFA), zijn effectieve authenticatiestrategieën in het IIoT. De vertrouwelijkheid van gegevens wordt gewaarborgd door symmetrische en asymmetrische encryptie te gebruiken, evenals virtuele privénetwerken (VPN's) en veilige communicatieprotocollen. Regelmatige updates en patches lossen beveiligingslekken op, terwijl gebruikerstoestemming en transparantie het vertrouwen in de IIoT-omgeving vergroten.

- IIoT-verificatiemaatregelen versterken: Robuuste authenticatiemechanismen voegen een cruciale beveiligingslaag toe, voorkomen ongeautoriseerde toegang tot IIoT-apparaten en beschermen het netwerk tegen potentiële cyberaanvallen. Tweefactorauthenticatie (2FA), biometrie en hardwaretokens zijn sterke authenticatiemaatregelen in IIoT-systemen. Deze oplossingen bieden een sterke beveiliging door veel authenticatiefactoren te vereisen. Aan de andere kant worden bij kwetsbare authenticatieprocedures in IIoT-systemen zwakke wachtwoorden gebruikt of wordt alleen vertrouwd op singlefactorauthenticatie.

- Een geautoriseerde en ongeautoriseerde software-inventaris bijhouden: Het up-to-date houden van deze inventaris helpt bij het identificeren van potentieel schadelijke toepassingen en onderhoudt de algehele beveiliging van het IIoT-ecosysteem.

- Veilige en geharde apparaat hardware en -firmware implementeren: Overweeg het scenario van een productiefabriek, die proactief versterkte hardware- en firmware-infrastructuur integreert in het hele IIoT-netwerk. De effectiviteit van dit initiatief kan worden gekwantificeerd door de procentuele vermindering in hardware/firmware-gebaseerde aanvallen over een vaste periode, bijvoorbeeld een jaar, te monitoren.

Als drijvende kracht achter Industrie 4.0 belooft IIoT een nieuw tijdperk van innovatie en efficiëntie in de industriële sector. Echter, om de voordelen van deze revolutie te maximaliseren, moeten industrieën worden uitgerust om te navigeren langs die drijvende cyberijsbergen. Door een balans te vinden tussen de tsunami aan IIoT-integraties en de implementatie van robuuste strategieën voor cyberbeveiliging en gegevensbeheer, kunnen industrieën volledig meeliften op de golf van Industrie 4.0. Hoewel de reis complex is, is de waaier aan wins immens.