Auteur: Karl D’haveloose

Malgré les avantages tout à fait évidents de l'IIoT, le chemin menant à une intégration complète n'est pas sans obstacles. La nature interconnectée des équipements IIoT fait en effet de ceux-ci un mix idéal de passerelles pour les cyberattaques. L'essence de l'IIoT, qui repose sur l'ouverture et l'interconnexion, peut paradoxalement exposer de nouvelles vulnérabilités permettant de recueillir des informations de manière illégale, de violer des données et de commettre des atteintes aux droits de propriété intellectuelle. Dans de précédents articles d'Industrialnews Monthly, nous avions déjà évoqué la convergence entre l'IT et l'OT dans les environnements IIoT. Dans les environnements IIoT, les règles qui s'appliquent sont tout simplement différentes. Mais comme c'est souvent le cas, la pratique et la théorie peuvent s'avérer très contradictoires.

Dans le domaine de la gestion des risques et de la cybersécurité liées à l'IIoT, la grande majorité des entreprises commencent à peine à se mobiliser. Elles n'anticipent que très peu les premières étapes des scénarios de déploiement de l'IIoT, où les budgets d'investissement sont débloqués, où les mises en œuvre prennent forme et où les avantages financiers commencent à peine à se faire sentir.

Pour faire court, les entreprises manufacturières n'ont qu'une compréhension très approximative de la cybersécurité liée à l'IIoT et sont encore en train d'évaluer les dangers potentiels que leurs implémentations de l'IoT sont susceptibles de faire peser sur leur cadre organisationnel.

De ce fait, elles ne prennent pas non plus le temps de procéder à des évaluations systématiques (annuelles) des risques de cybersécurité liés à l'IIoT et optent plutôt pour une approche sporadique au cas par cas. Le déploiement des contrôles de sécurité critiques pour les projets de mise en œuvre de l'IoT n'est effectué que rarement, voire jamais.

Étonnamment, environ 75 % des entreprises commencent à peine à réagir pour réduire les risques en matière de cybersécurité liés à l'IdO et leurs efforts n'en sont encore que dans la phase d'expérimentation ou d'essai pilote.

9 réflexions – 9 solutions

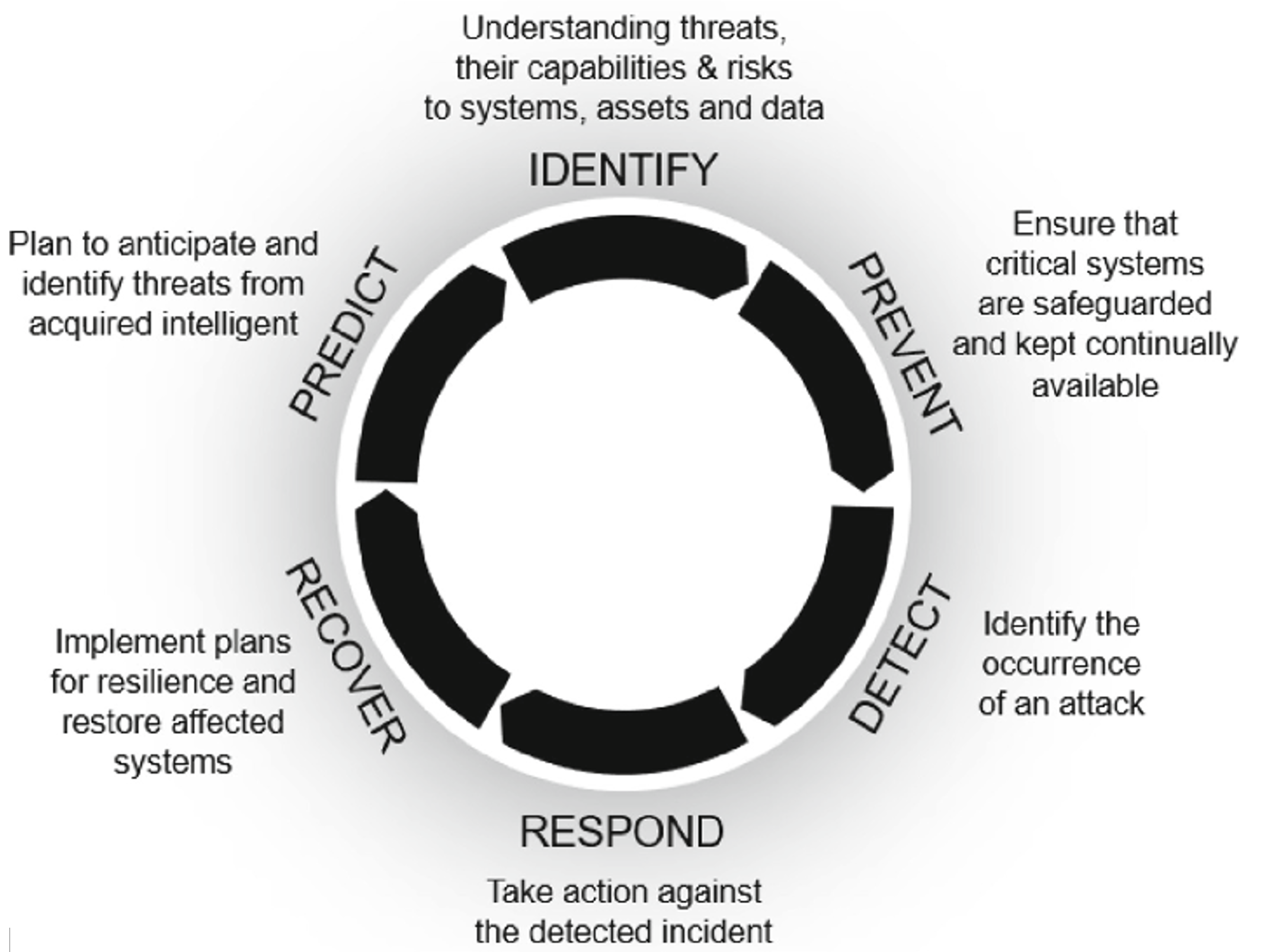

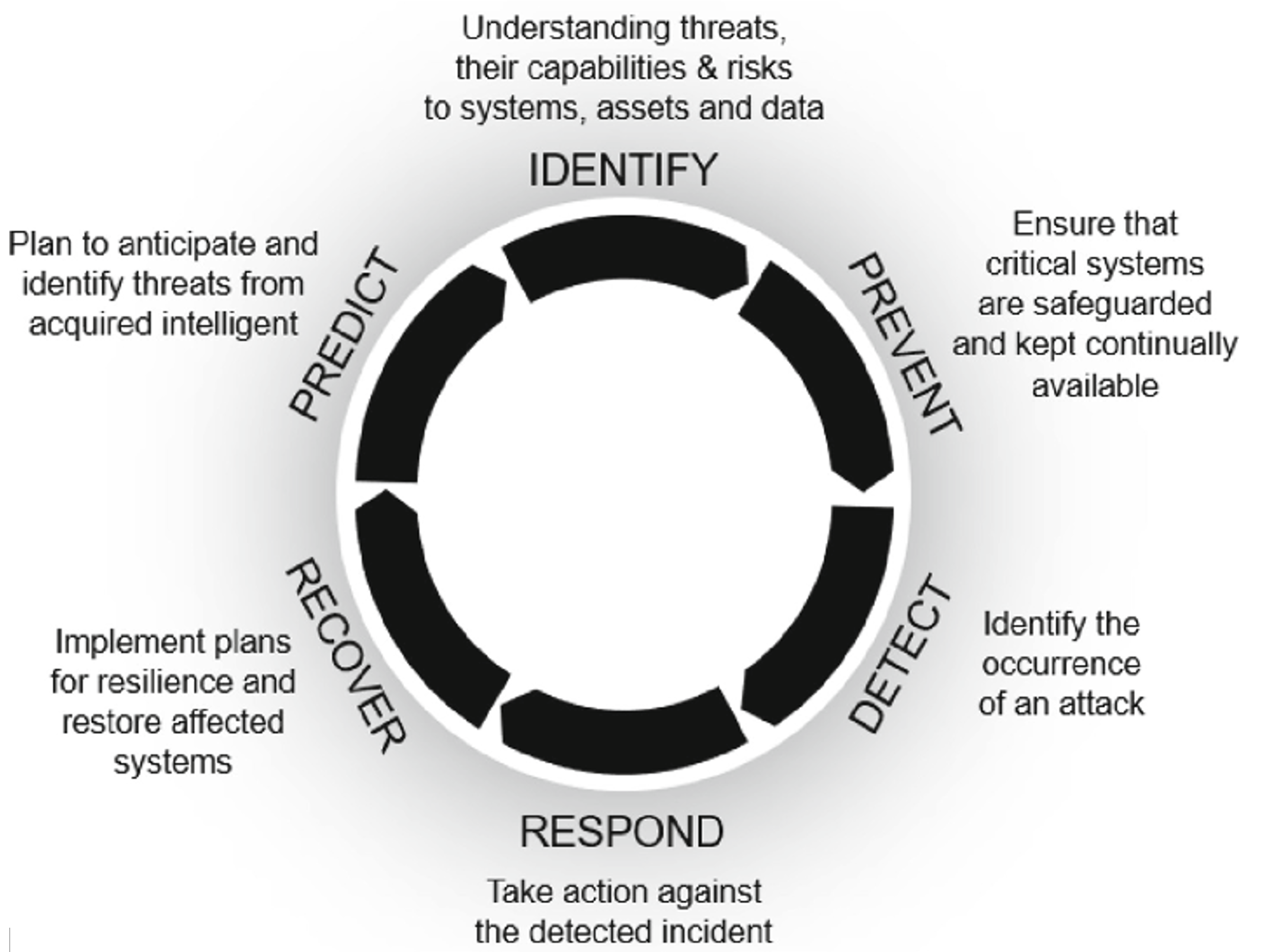

La solution ? Il est crucial d'inclure des protocoles de cybersécurité fiables et de mettre en pratique les principes de la conception sécurisée à la base dès le début de toute mise en œuvre d'une stratégie IIoT. Voici donc les neuf solutions à adopter, classées en fonction de l'importance de leur impact :

- Établir des contrats de niveau de service (CNS) clairs en matière de sécurité et de respect de la vie privée : Pour pouvoir contrer les cybermenaces, les entreprises doivent mettre en œuvre des contrats de niveau de service explicites, axés sur la sécurité des données et la protection de la vie privée. Les indicateurs clés de ces contrats sont le 'délai de réaction en cas d'incident' et le 'pourcentage d'incidents détectés par les systèmes internes', qui permettent d'évaluer le délai de réaction et l'efficacité de la détection des menaces.

- Prévoir un système d'analyse comportementale avancé : Les entreprises peuvent recourir à l'analyse avancée pour identifier tout comportement anormal des équipements, de manière à pouvoir détecter rapidement les attaques potentielles des points d'extrémité et y faire face. Un point de données crucial à surveiller de près pourrait notamment être le 'délai de détection d'une anomalie', qui permet de mesurer la vitesse à laquelle une anomalie est détectée dans le comportement d'un équipement.

- Mettre en œuvre des diagnostics intégrés dans les équipements : La présence de dispositifs de diagnostic intégrés dans les équipements IIoT permet de détecter à un stade précoce toute défaillance due à des composants défectueux ou à des tentatives de sabotage. La mesure clé à garder à l'œil pourrait être le temps moyen de détection (en anglais : Mean Time To Detect ou MTTD) d'une défaillance, qui est absolument essentiel pour déterminer la capacité du système à détecter rapidement toute défaillance d'un équipement ou toute tentative de sabotage.

- Déployer l'IA pour assurer une surveillance en temps réel : La mise en œuvre de systèmes de détection des fraudes pilotés par l'IA, qui font partie des pratiques cognitives, contribue à identifier et à prévenir les activités frauduleuses en distinguant les schémas comportementaux inhabituels et les incohérences dans les données.

- Intégrer l'analyse automatisée des équipements connectés : Pour garantir l'intégrité du réseau, les systèmes d'analyse automatisée doivent surveiller en permanence l'état des équipements connectés et identifier les éventuelles vulnérabilités ou les éventuels signes d'intrusion.

- Renforcer les contrôles de la vie privée pour les utilisateurs : L'amélioration des contrôles relatifs à la protection de la vie privée pour les équipements IIoT permet de protéger les données des utilisateurs, de garantir la confidentialité et donc de réduire le risque de violation des données. La mise en œuvre de méthodes d'authentification sécurisées, telles que les mots de passe complexes ou l'authentification multifactorielle (MFA), sont des stratégies d'authentification efficaces dans le cadre de l'IIoT. La confidentialité des données est garantie par l'utilisation du chiffrement symétrique et asymétrique, ainsi que des réseaux privés virtuels (RPV) et des protocoles de communication sécurisés. Des mises à jour et des correctifs réguliers permettent de pallier les failles de sécurité, tandis que le consentement de l'utilisateur et la transparence renforcent la confiance dans l'environnement IIoT.

- Renforcer les mesures de vérification de l'IIoT : Des mécanismes d'authentification fiables ajoutent une couche de sécurité cruciale, empêchent l'accès non autorisé aux équipements IIoT et protègent le réseau contre d'éventuelles cyberattaques. L'authentification à deux facteurs (2FA), la biométrie et les jetons matériels constituent autant de dispositifs d'authentification efficaces dans les systèmes IIoT. Ces solutions offrent une sécurité accrue en exigeant de nombreux facteurs d'authentification. D'autre part, les procédures d'authentification faibles dans les systèmes IIoT utilisent des mots de passe simples ou reposent uniquement sur l'authentification à facteur unique.

- Maintenir un inventaire des logiciels autorisés et non autorisés : Le fait de tenir cet inventaire à jour permet d'identifier les applications potentiellement malveillantes et de maintenir la sécurité globale de l'écosystème IIoT.

- Mettre en œuvre du matériel et des micrologiciels (firmwares) sécurisés et renforcés pour les équipements : Prenons pour exemple le scénario d'une usine de fabrication qui intègre de manière proactive une infrastructure matérielle et micrologicielle renforcée sur l'ensemble de son réseau IIoT. L'efficacité de cette initiative peut être quantifiée en surveillant le pourcentage de réduction des attaques basées sur le matériel/micrologiciel sur une période déterminée – d'un an par exemple.

Véritable moteur de l'Industrie 4.0, l'IIoT promet une nouvelle ère d'innovation et d'efficacité dans le secteur de l'industrie. Cela étant, si elles souhaitent maximiser les avantages de cette révolution, les industries doivent être équipées pour pouvoir naviguer au-delà des icebergs cybernétiques. En trouvant le juste équilibre entre le tsunami des intégrations IIoT et la mise en œuvre de stratégies efficaces en matière de cybersécurité et de gestion des données, les industries sont parfaitement en mesure de surfer sur la vague de l'Industrie 4.0. Bien que le voyage n'ait rien d'évident, les avantages qui en découlent sont immenses.