Auteur: Karl D’haveloose

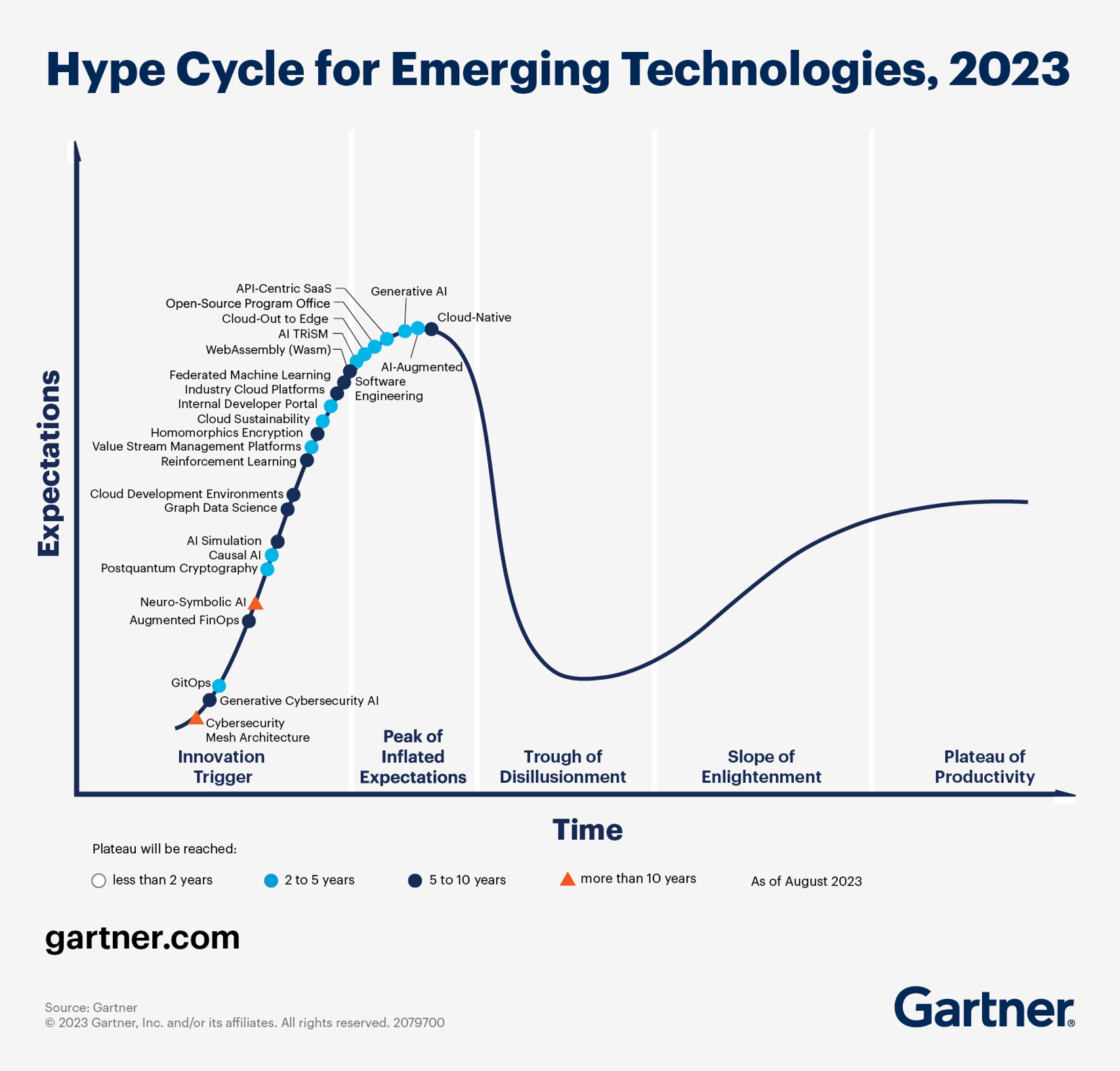

Alors que la fin de l'année approche à grands pas, nous ressentons toujours ce curieux sentiment mêlant perspectives réjouissantes et scénarios catastrophiques concernant l'économie, la géopolitique, la polarisation et les factures d'électricité exorbitantes. Les messages de vœux du Nouvel An étant déjà bien trop nombreux, je préfère vous parler ici des innovations technologiques émergentes qui devraient marquer 2024 et les années qui suivront. Pour ce faire, je me suis inspiré d'un document très complet (que j'ai mis un certain temps à digérer) rédigé par Arun Chandrasekaran, VP Analyst chez Gartner, qui donne des conseils stratégiques aux CTO et aux CIO des grandes entreprises.

Nous avons regroupé ces innovations technologiques sous quatre thèmes principaux : l'IA émergente, l'expérience des développeurs, le cloud ubiquitaire et la sécurité et la vie privée axées sur l'humain.

Le Hype Cycle de Gartner de 2023 identifie 25 technologies émergentes incontournables, conçues pour aider les responsables de la structure organisationnelle et de l'innovation technologique à :

Au cours des deux à dix prochaines années, en plus d'avoir un impact majeur sur les entreprises et la société, ces technologies devraient surtout permettre aux DSI et aux responsables informatiques de tenir la promesse de la transformation numérique des entreprises. Et attention, car d'ici quelques paragraphes, nous allons commencer à utiliser une terminologie dont nous ignorions encore l'existence la semaine dernière…

Thème 1 : L'IA émergente

Ces technologies offrent des possibilités de différenciation durable et d'augmentation de la productivité des employés. Si l'IA générative offre un potentiel considérable pour se démarquer de la concurrence, plusieurs autres technologies d'IA émergentes offrent elles aussi un immense potentiel pour améliorer l'expérience des clients en ligne, prendre de meilleures décisions commerciales et s'imposer face à la concurrence.

L'IA générative est un exemple d'IA émergente et permet de générer de nouvelles versions dérivées de contenus, de stratégies, de conceptions et de méthodes en apprenant à partir de vastes référentiels de contenus sources originaux. Elle continuera d'avoir de profondes implications commerciales, notamment pour le développement de contenus et de produits, l'automatisation du travail humain et l'amélioration de l'expérience des clients et des employés, lorsqu'elle sera largement adoptée d'ici deux à cinq ans.

Mais il y a aussi beaucoup d'autres technologies cruciales dans l'IA émergente (et c'est là que de nombreux lecteurs vont se dire que nous sommes soudainement passés du français au klingon...) :

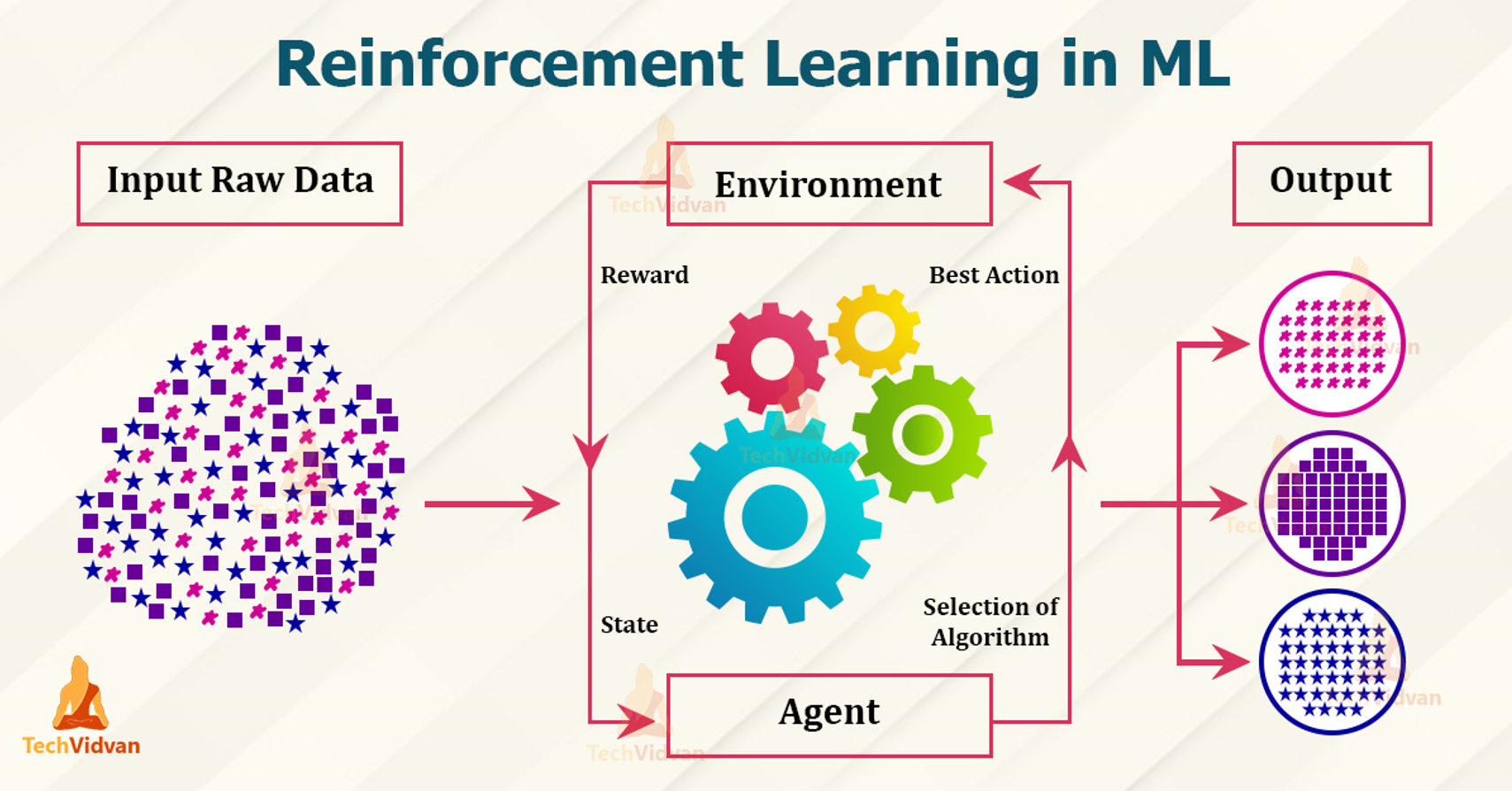

Illustration : Apprentissage par renforcement : entrée, environnement, sortie

Thème 2 : Une meilleure expérience pour les développeurs (DevX)

L'amélioration de l'expérience des développeurs est cruciale pour la plupart des entreprises. L'ensemble des technologies regroupées sous ce thème vise à attirer et à retenir les meilleurs talents techniques en favorisant les interactions entre les développeurs et les outils, les plateformes, les processus et les personnes avec lesquels ils travaillent.

La plateforme de gestion du flux de valeur (en anglais : Value stream management platform ou VSMP) est un exemple de technologie DevX qui vise à optimiser la livraison de produits de bout en bout et à booster les résultats des entreprises. Ce type de plateforme est généralement agnostique au niveau des outils. À ce titre, elles se connectent aux outils existants et ingèrent des données provenant de toutes les phases de l'afflux de données des plateformes logicielles, allant des besoins du client à l'apport de valeur. Les plateformes de gestion du flux de valeur aident les responsables du génie logiciel à identifier et à quantifier les possibilités d'améliorer les performances des produits logiciels en optimisant les coûts, les modèles d'entreprise, la technologie et les processus. Il faudra deux à cinq ans pour que les plateformes de gestion du flux de valeur se généralisent.

Cette amélioration de l'expérience des développeurs s'accompagne de nouvelles technologies cruciales :

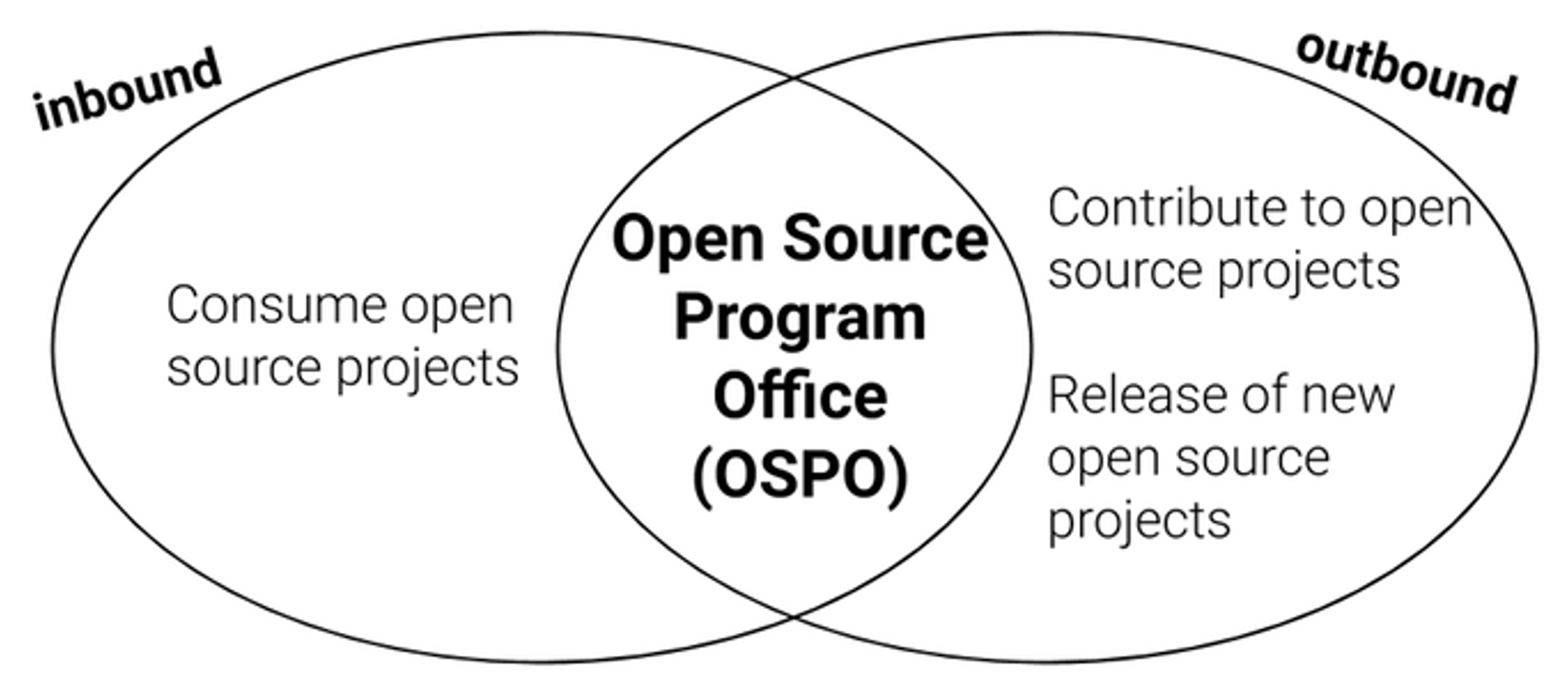

Illustration : Bureau du programme Open Source – utilisez-le et contribuez-y vous-même

Thème 3 : Cloud… everywhere (pervasive)

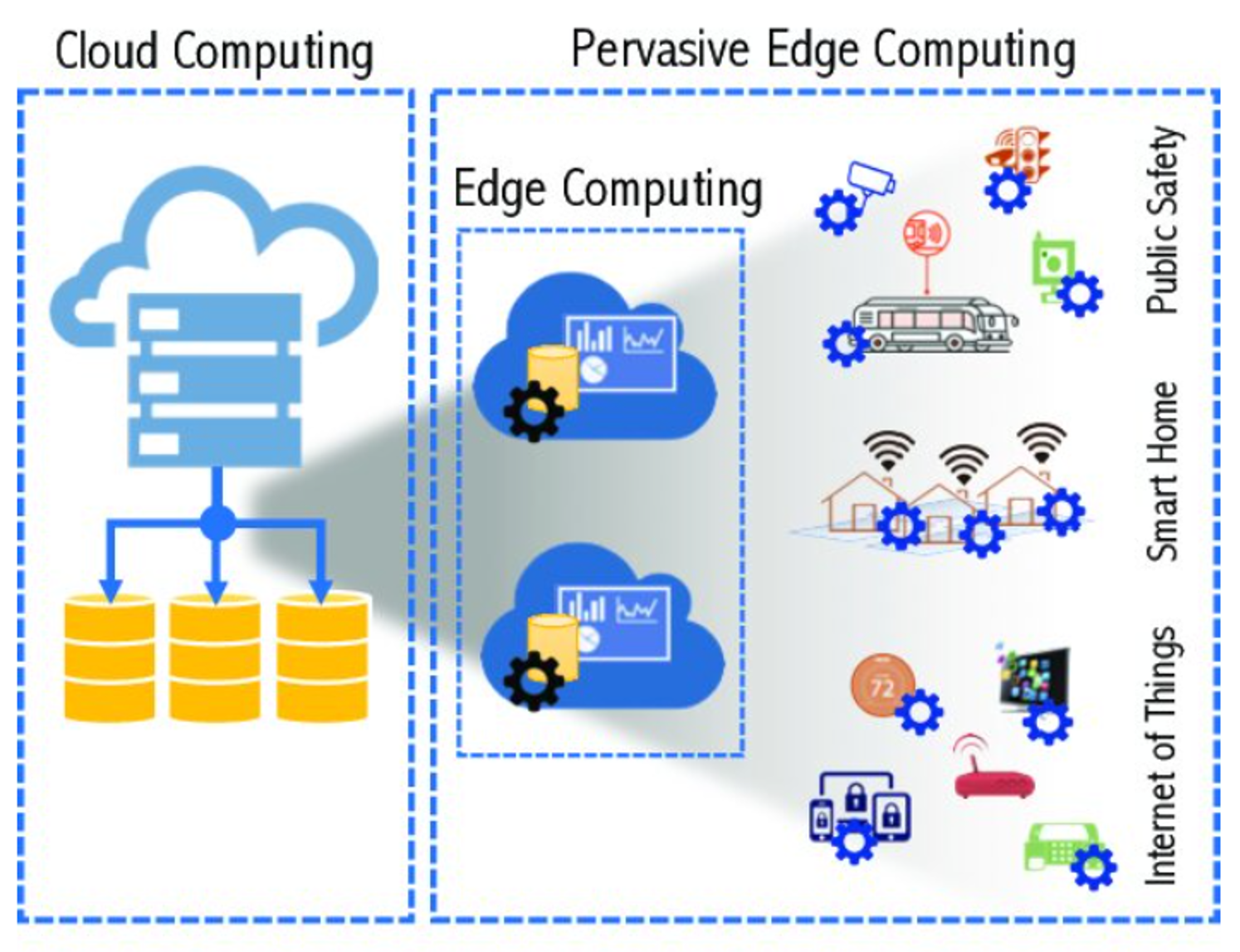

Illustration : Pervasive Edge Computing: un écosystème cloud avec une périphérie ubiquitaire où les données sont plus proches de leurs sources.

Ces technologies sont axées sur la manière dont le cloud computing va évoluer et devenir un des principaux moteurs de l'innovation dans les entreprises. Elles redéfinissent le cloud computing au niveau de la périphérie (edge), le rendant plus intégré verticalement et permettant la mise en œuvre de solutions pertinentes pour l'industrie. Pour maximiser la valeur des investissements dans le cloud computing, il est nécessaire de procéder à une montée en puissance opérationnelle automatisée, d'accéder à des outils de plateformes cloud natifs et de mettre en place un système de gouvernance personnalisé.

Les plateformes cloud utilisées dans l'industrie sont un exemple de cloud ubiquitaire et ont pour but d'obtenir des résultats commerciaux pertinents pour le secteur en combinant les services SaaS, PaaS et IaaS sous-jacents dans un ensemble complet de produits dotés de capacités modulaires. Parmi celles-ci figurent généralement un référentiel de données sectorielles, une bibliothèque de capacités commerciales packagées, des outils de composition et d'autres innovations des plateformes. Les responsables informatiques pourront exploiter les possibilités modulaires de ces plateformes pour réagir avec flexibilité aux changements profonds qui se succèdent à un rythme de plus en plus rapide. Il faudra compter cinq à dix ans avant que ces solutions soient adoptées par le plus grand nombre.

Les autres technologies essentielles du cloud ubiquitaire sont :

Thème 4 : Sécurité, vie privée et confiance axées sur l'humain (human centered)

Enfin, les technologies présentées sous ce thème se concentrent sur la manière dont les organisations peuvent devenir résilientes en appliquant des programmes de sécurité et de protection de la vie privée axés sur l'humain. Elles permettent aux entreprises de créer une culture de confiance mutuelle et de prise de conscience des risques partagés dans la prise de décision entre de nombreuses équipes.

AI TRiSM (AI trust, risk and security management) est un parfait exemple de sécurité et de respect de la vie privée axés sur l'humain et assure la gouvernance, la fiabilité, l'équité, la puissance, l'efficacité et la protection des données des modèles d'IA. Cet environnement comprend des solutions et des techniques destinées à l'interprétabilité et à l'explicabilité des modèles, à la détection des anomalies dans les données et le contenu, à la protection des données d'IA, à l'exploitation des modèles et à la résistance aux attaques malveillantes. Il faudra attendre deux à cinq ans avant que cette technologie soit couramment adoptée.

Parmi les autres technologies cruciales pour la sécurité et la protection de la vie privée axées sur l'humain, on trouve :

Bref, les cinq prochaines années promettent d'être particulièrement passionnantes. Quant aux 'grosses têtes' qui vont comprendre et mettre en œuvre toutes ces technologies, nous allons sans nul doute pouvoir les rencontrer très prochainement lors de la Tech Guru Explosition (www.techguru-explosition.be). Réservez d'ores et déjà la date de cet événement, qui se tiendra le mercredi 31 janvier, à Kortrijk Xpo, dans le cadre du salon Indumation.be 2024.